Joomla Security-News

Wichtige Security-Infos über Joomla und aus dem Netz

Jährlicher Website-Malware-Bericht für 2016

Einführung

Die Internet-Technologie entwickelt sich rasant und macht es sowohl Einzelpersonen als auch Firmen viel einfacher, Websites zu erstellen. Content-Management-Systeme (CMS), Webseiten mit One-Click-Dienste, Shared-Hosting und andere Dienste ermöglichen fast ohne Aufwand und mit minimalem Budget online zu gehen. Und mit dem Internet der Dinge (IoT) wird fast jeder Aspekt des geschäftlichen und persönlichen Lebens mit dem Internet verbunden, um zu kommunizieren, Waren zu verkaufen, auszutauschen, Dienstleistungen zu erbringen usw. Auf der anderen Seite, je mehr Daten vorhanden sind, desto mehr Gewinn können Online-Kriminelle erzielen, wenn sie illegal darauf zugreifen können. Die Malware-Industrie baut eine leistungsstarke Back-End-Infrastruktur auf, um hochentwickelte bösartige Kampagnen zu starten und die Erkennungsmechanismen zu umgehen. Online-Sicherheit und Malware-Schutz sind die wesentlichen Bestandteile des seriösen und sicheren Geschäfts. Um mit der Geschwindigkeit Schritt zu halten, müssen Malware-Forensik- und Forensik-Plattformen eine enorme Menge an Daten non-stop verarbeiten, um Tools und Methoden vorzubereiten, mit denen sich alle neuen Infektionstypen und -varianten identifizieren und entfernen lassen.CVE pro CMS-Plattform

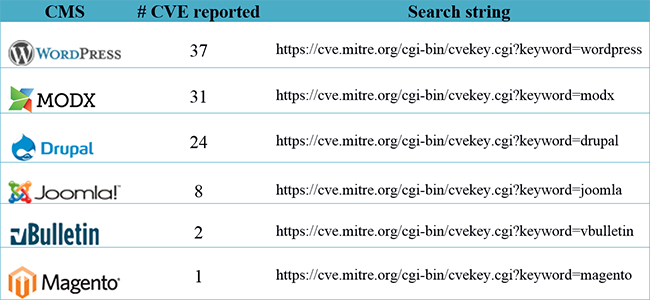

Im Jahr 2016 wurden die folgenden Sicherheitslücken in Bezug auf die Top 6 Content-Management-Systeme (CMS) gefunden:

Das Jahr 2016 - Malware im Detail | Q1 - Q4

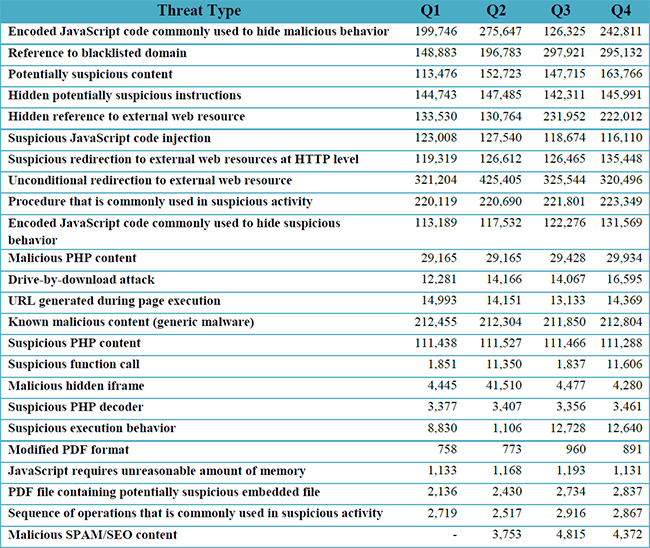

Die folgende Tabelle enthält die allgemeinen Erkennungsstatistiken für den Bedrohungstyp.

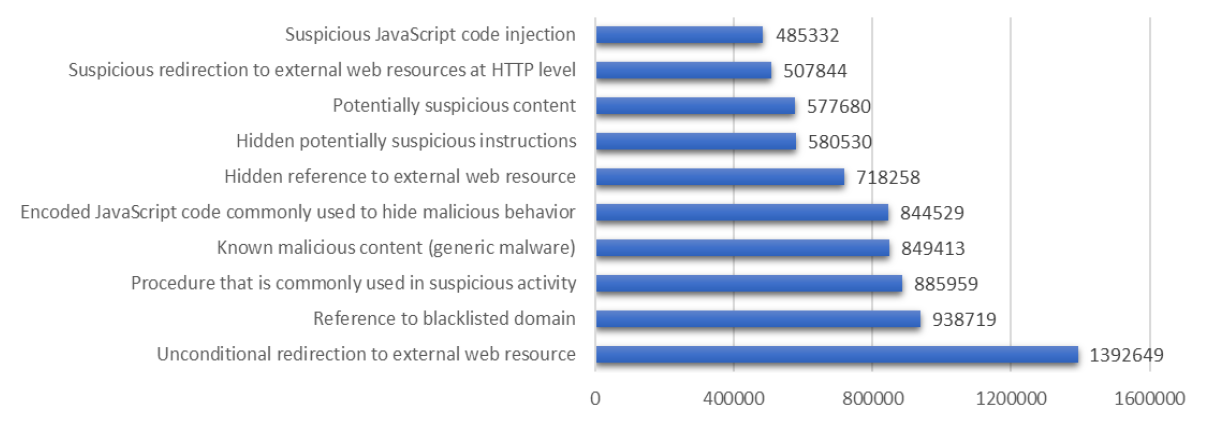

Top 10 Online-Bedrohung

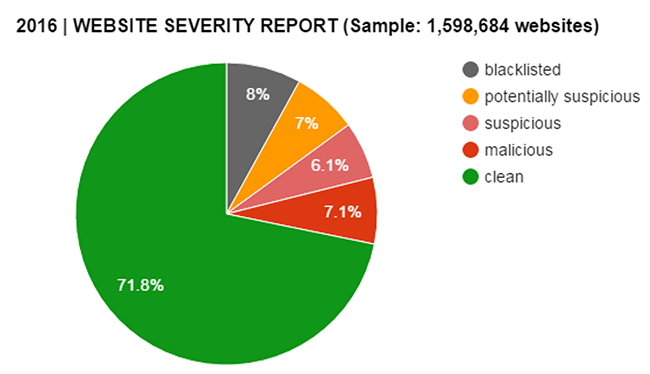

Webseiten Severity-Report

Derzeit wird einer gescannten Domain / URL basierend auf den erkannten Komponenten und deren böswilligen Eigenschaften einem Website-Besucher den Schweregrad zu. Diese Gruppen, die von potenziell verdächtig bis bösartig reichen, erlauben es, die unmittelbare Gefahr abzuschätzen, die der entdeckte Code mit sich bringt, und die Möglichkeit des Falschpositiven. Die Daten in diesem Bericht gelten für die definierte / begrenzte Stichprobe und wurden sowohl manuell als auch mithilfe automatisierter Tools überprüft und verifiziert.

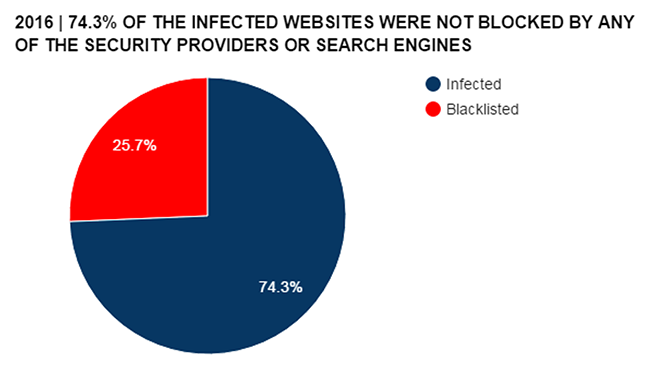

Blacklisting-Report

Fast jeder Suchmaschinenanbieter und Sicherheitsanbieter verwaltet Blacklisting-Mechanismen. Es wird verwendet, um den Kunden zu schützen und den Zugriff auf den gefährlichen Inhalt zu verhindern. In diesem Abschnitt wurde die Blacklisting-Abdeckung mit der aktiven Bedrohung auf der verarbeiteten Webseiten verglichen.

Hacking-Report

Die Daten in diesem Abschnitt basieren auf der Untersuchung und Entfernung von Malware auf den Websites der Kunden im Laufe des Jahres 2016.CMS Analyse

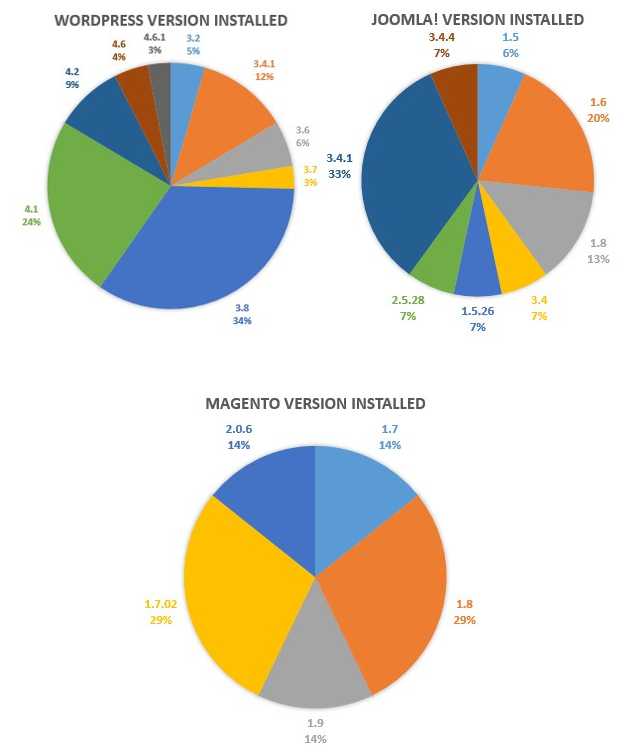

Führende Plattformen unter den infizierten Webseiten, die Content-Management-Systeme (CMS) verwenden, waren WordPress (WP), Joomla! und Magento.

Einer der häufigsten Gründe für das Hacken und vor allem die Reinfektion ist die Ausnutzung der anfälligen und veralteten Version der Software und Komponenten wie Plugins, Themes, Templates-Module und anderer Komponenten von Drittanbietern. Gleiches gilt für die CMS-Installationen. Im Folgenden finden Sie Informationen zu den Versionen des CMS, die von den Forschern zum Zeitpunkt der Kompromittierung der Webseite erkannt wurden.

Report by Quttera